Un fabricante de billeteras criptográficas afirmó esta semana que los piratas informáticos pueden estar apuntando a personas con un exploit de “día cero” de iMessage, pero todas las señales apuntan a una amenaza exagerada, si no a una estafa absoluta.

Confíe en la cuenta oficial X (anteriormente Twitter) de Wallet escribió que “tenemos información creíble sobre un exploit de día cero de alto riesgo dirigido a iMessage en la Dark Web. Esto puede infiltrarse en su iPhone sin hacer clic en ningún enlace. Es probable que se obtengan objetivos de alto valor. Cada uso aumenta el riesgo de detección”.

El fabricante de billeteras recomendó a los usuarios de iPhone que apagaran iMessage por completo “hasta que Apple parchee esto”, aunque no hay evidencia que demuestre que “esto” exista en absoluto.

El tweet se volvió viral y ha sido visto más de 3,6 millones de veces hasta el momento de nuestra publicación. Debido a la atención que recibió la publicación, Trust Wallet horas más tarde escribió una publicación de seguimiento. El fabricante de billeteras redobló su decisión de salir a bolsa, diciendo que “comunica activamente cualquier amenaza y riesgo potencial a la comunidad”.

Trust Wallet, propiedad del intercambio de cifrado Binance, no respondió a la solicitud de comentarios de TechCrunch. El portavoz de Apple, Scott Radcliffe, se negó a hacer comentarios cuando se le contactó el martes.

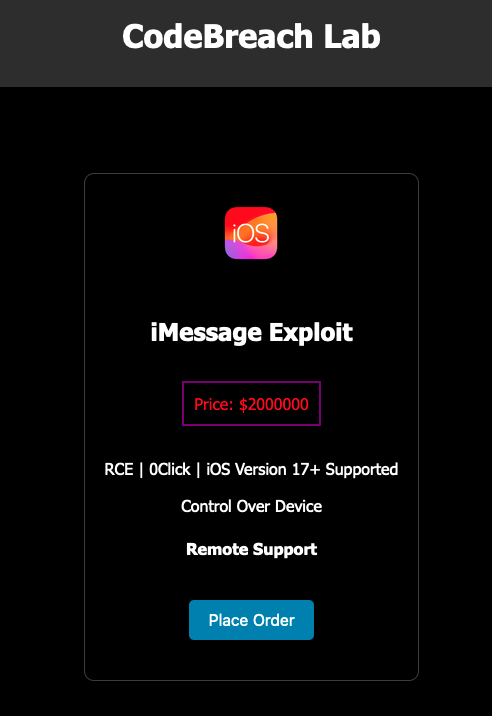

Como resulta, según el director ejecutivo de Trust Wallet, Eowyn Chen, la “inteligencia” es un anuncio en un sitio web oscuro llamado CodeBreach Lab, donde alguien ofrece dicho supuesto exploit por $2 millones en criptomonedas bitcoin. El anuncio titulado “iMessage Exploit” afirma que la vulnerabilidad es un exploit de ejecución remota de código (o RCE) que no requiere interacción del objetivo (comúnmente conocido como exploit de “clic cero”) y funciona en la última versión de iOS. Algunos errores se denominan días cero porque el proveedor no tiene tiempo, o días cero, para corregir la vulnerabilidad. En este caso, para empezar, no hay evidencia de un exploit.

Una captura de pantalla del anuncio de la web oscura que afirma vender un supuesto exploit de iMessage. Créditos de imagen: TechCrunch

Los RCE son algunos de los exploits más poderosos porque permiten a los piratas informáticos tomar control remoto de sus dispositivos objetivo a través de Internet. Un exploit como un RCE junto con una capacidad de cero clics es increíblemente valioso porque esos ataques pueden realizarse de forma invisible sin que el propietario del dispositivo lo sepa. De hecho, una empresa que adquiere y revende zero-days ofrece actualmente entre 3 y 5 millones de dólares por ese tipo de zero-click, lo que también es una señal de lo difícil que es encontrar y desarrollar este tipo de exploits.

Contáctenos

¿Tiene alguna información sobre los días cero reales? ¿O sobre los proveedores de software espía? Desde un dispositivo que no sea del trabajo, puede comunicarse con Lorenzo Franceschi-Bicchierai de forma segura en Signal al +1 917 257 1382, o mediante Telegram, Keybase y Wire @lorenzofb, o por correo electrónico. También puede ponerse en contacto con TechCrunch a través de SecureDrop.

Dadas las circunstancias de cómo y dónde se vende este día cero, es muy probable que todo sea sólo una estafa, y que Trust Wallet cayera en la trampa, difundiendo lo que la gente en la industria de la ciberseguridad llamaría FUD, o “miedo a la incertidumbre y la incertidumbre”. duda.”

Los días cero existen y han sido utilizados por unidades de piratería gubernamental durante años. Pero en realidad, probablemente no necesites desactivar iMessage a menos que seas un usuario de alto riesgo, como un periodista o un disidente bajo un gobierno opresivo, por ejemplo.

Es un mejor consejo sugerir a las personas que activen el modo de bloqueo, un modo especial que desactiva ciertas características y funcionalidades de los dispositivos Apple con el objetivo de reducir las vías que los piratas informáticos pueden utilizar para atacar iPhones y Mac.

Según Apple, no hay evidencia de que alguien haya pirateado con éxito el dispositivo Apple de alguien mientras usaba el modo de bloqueo. A varios expertos en ciberseguridad les gusta Runa Sandvik y el investigadores que trabajan en Citizen Lab, que han investigado decenas de casos de hackeos de iPhone, recomiendan utilizar el Modo Bloqueo.

Por su parte, CodeBreach Lab parece ser un sitio web nuevo sin historial. Cuando lo comprobamos, una búsqueda en Google arrojó sólo siete resultados, uno de los cuales es una publicación en un conocido foro de piratería que preguntaba si alguien había oído hablar anteriormente de CodeBreach Lab.

En su página de inicio, con errores tipográficos, CodeBreach Lab afirma ofrecer varios tipos de exploits además de iMessage, pero no proporciona más pruebas.

Los propietarios describen CodeBreach Lab como “el nexo de la disrupción cibernética”. Pero probablemente sería más apropiado llamarlo el nexo entre la fanfarronería y la ingenuidad.

TechCrunch no pudo comunicarse con CodeBreach Lab para hacer comentarios porque no hay forma de comunicarse con la supuesta empresa. Cuando intentamos comprar el supuesto exploit (por qué no), el sitio web solicitó el nombre y la dirección de correo electrónico del comprador y luego envió 2 millones de dólares en bitcoins a una dirección de billetera específica en la cadena de bloques pública. Cuando lo comprobamos, nadie lo había hecho hasta ahora.

En otras palabras, si alguien quiere este supuesto día cero, tiene que enviar 2 millones de dólares a una billetera que, en este momento, no hay forma de saber a quién pertenece ni, nuevamente, ninguna forma de contactar.

Y hay muchas posibilidades de que siga siendo así.