Una amplia operación policial dirigida por la Agencia Nacional contra el Crimen del Reino Unido esta semana derribó LockBit, la famosa banda de ransomware vinculada a Rusia que durante años ha causado estragos en empresas, hospitales y gobiernos de todo el mundo.

La acción provocó la caída del sitio de filtración de LockBit, la incautación de sus servidores, la realización de múltiples arrestos y la aplicación de sanciones del gobierno de EE. UU. en lo que es una de las operaciones más importantes realizadas contra un grupo de ransomware hasta la fecha.

También es, sin duda, uno de los derribos más novedosos que hemos visto, ya que las autoridades del Reino Unido anunciaron la incautación de la infraestructura de LockBit en el propio sitio de fuga del grupo, que ahora alberga una serie de detalles sobre el funcionamiento interno de la pandilla, con la promesa de más. venir.

Esto es lo que hemos aprendido hasta ahora.

LockBit no eliminó los datos de las víctimas, incluso si pagaron

Durante mucho tiempo se ha sospechado que pagar el rescate solicitado por un hacker es una apuesta y no una garantía de que los datos robados serán eliminados. Algunas víctimas corporativas incluso lo han dicho, afirmando que “no pueden garantizar” que sus datos serán eliminados.

La eliminación de LockBit nos ha confirmado que este es absolutamente el caso. La NCA reveló que algunos de los datos encontrados en los sistemas incautados de LockBit pertenecían a víctimas que habían pagado un rescate a los actores de la amenaza, “lo que demuestra que incluso cuando se paga un rescate, no se garantiza que los datos se eliminarán, a pesar de lo que dicen los delincuentes”. “Lo he prometido”, dijo la NCA en un comunicado.

Ni siquiera las bandas de ransomware consiguen parchear las vulnerabilidades

Sí, incluso las bandas de ransomware tardan en corregir errores de software. Según el grupo de investigación de malware vx-subterráneo Citando a LockBitSupp, el presunto líder de la operación LockBit, las fuerzas del orden piratearon los servidores de la operación de ransomware utilizando una vulnerabilidad conocida en el popular lenguaje de codificación web PHP.

La vulnerabilidad utilizada para comprometer sus servidores se rastrea como CVE-2023-3824, una falla de ejecución remota corregida en agosto de 2023, lo que le dio a LockBit meses para corregir el error.

“El FBI jodió los servidores a través de PHP, los servidores de respaldo sin PHP no se pueden tocar”, se lee en el mensaje traducido de LockBitSupp a vx-underground, escrito originalmente en ruso.

La eliminación de ransomware lleva mucho tiempo

El derribo de LockBit, conocido oficialmente como “Operación Cronos”, tardó años en gestarse, según la agencia policial europea Europol. La agencia reveló el martes que su investigación sobre la famosa banda de ransomware comenzó en abril de 2022, hace unos dos años, a petición de las autoridades francesas.

Desde entonces, Europol dijo que su Centro Europeo de Ciberdelincuencia, o EC3, organizó más de dos docenas de reuniones operativas y cuatro sesiones técnicas de una semana para desarrollar las pistas de investigación antes de la fase final de la investigación: el desmantelamiento de esta semana.

LockBit ha pirateado más de 2.000 organizaciones

Se sabe desde hace tiempo que LockBit, que entró por primera vez en la escena competitiva del cibercrimen en 2019, es una de las bandas de ransomware más prolíficas, si no la más prolífica.

La operación del martes prácticamente lo confirma, y ahora el Departamento de Justicia de Estados Unidos tiene cifras que lo respaldan. Según el Departamento de Justicia, LockBit se ha cobrado más de 2.000 víctimas en EE. UU. y en todo el mundo, y recibió más de 120 millones de dólares en pagos de rescate.

Las sanciones dirigidas a un miembro clave de LockBit pueden afectar a otros ransomware

Uno de los principales miembros de LockBit acusado y sancionado el martes es un ciudadano ruso, Ivan Gennadievich Kondratiev, quien, según los funcionarios estadounidenses, está involucrado en otras bandas de ransomware.

Según el Tesoro de Estados Unidos, Kondratiev también tiene vínculos con REvil, RansomEXX y Avaddon. Si bien RansomEXX y Avaddon son variantes menos conocidas, REvil fue otra variante de ransomware con sede en Rusia que ganó notoriedad por sus ataques de alto perfil, generando millones en pagos de rescate al piratear al gigante estadounidense de monitoreo de redes Kaseya.

Kondratiev también fue nombrado líder de un subgrupo LockBit recientemente revelado llamado “Sociedad Nacional de Riesgos”. Todavía se sabe poco más sobre esta filial de LockBit, pero la NCA prometió divulgar más en los próximos días.

Las sanciones prohíben efectivamente a las víctimas del ransomware de Kondratiev que residen en Estados Unidos pagarle los rescates que exige. Dado que Kondratiev tiene participación en al menos cinco bandas de ransomware diferentes, es probable que las sanciones le hagan la vida cinco veces más difícil.

Los británicos tienen sentido del humor.

Algunas personas (es decir, yo, un británico) dirían que ya lo sabíamos, pero la operación LockBit nos ha demostrado que las autoridades del Reino Unido tienen sentido del humor.

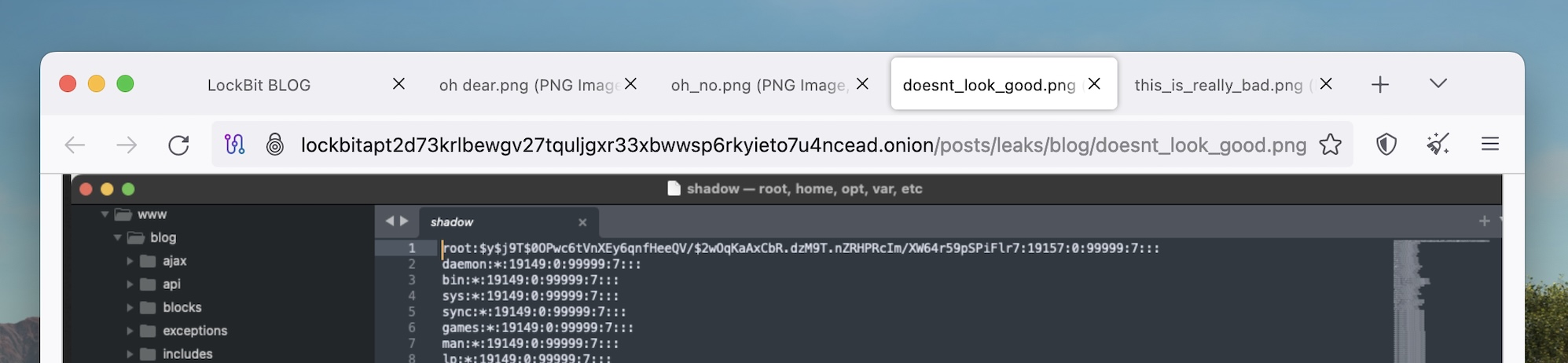

La NCA no solo se ha burlado de LockBit al imitar el sitio de filtración de la web oscura de la pandilla para sus propias revelaciones relacionadas con LockBit. Encontramos varios huevos de Pascua escondidos en el sitio LockBit ahora incautado. Nuestro favorito son los distintos nombres de archivos de las imágenes del sitio, que incluyen “oh querido.png”, “doesnt_look_good.png” y “this_is_really_bad.png”.

Créditos de imagen: TechCrunch